相關資訊

本類常用軟件

-

福建農村信用社手機銀行客戶端下載下載量:584204

-

Windows優化大師下載量:416907

-

90美女秀(視頻聊天軟件)下載量:366961

-

廣西農村信用社手機銀行客戶端下載下載量:365699

-

快播手機版下載量:325855

前兩天有個朋友在群里說局域網中了arp,到處偽裝網關的IP進行攻擊,問我有沒有辦法知道到底是哪臺電腦中了毒了,說真的當時還真是回答不上,只能用最笨的辦法,一臺臺的去關機,用這個排除法進行判斷,還好他們公司人少,只有幾個人,如果幾十個人,那就真的一天的時間就這么浪費了,后來參考了一些資料,現在把想法和大家一起分享一下。

在局域網絡管理中,遇到ARP欺騙的病毒是經常發生的,當局域網內某臺主機運行ARP欺騙的木馬程序時,會欺騙局域網內所有主機和路由器,讓所有上網的流量必須經過病毒主機。其他用戶原來直接通過路由器上網現在轉由通過病毒主機上網,切換的時候用戶會斷一次線。當ARP欺騙的木馬程序停止運行時,用戶會恢復從路由器上網,切換過程中用戶會再斷一次線。經過在網絡上的游蕩和搜索,找到了一個方法,貌似可以解決問題的,下面貼出來給大家看看:

局域網中了ARP欺騙病毒的現象:中毒的網絡中同一網段的機器掉線,而沒中毒的網段網絡正常,局域網內部訪問沒有問題;打開每個網站的時候,有時候殺毒軟件會報病毒,當查看網頁源文件的時候,會發現在代碼的頭部被注入了一段<iframe>的代碼。

一般解決的方法:先查找到真實的網關的MAC地址,然后利用"arp -s ip mac"的方法解決一下,但是這個需要在每臺機器上執行,十分麻煩。而且有時候也不能根本解決問題。

所以我們要查找到病毒的源頭,也就是感染ARP病毒的機器,將其斷網,使其他人的網絡恢復,然后徹底處理一下此機器。

在網上查到的方法:首先在沒有中毒的機器上運行tracert www.163.com -d來進行路由跟蹤,馬上就發現第一條不是網關機的內網ip,而是本網段內的另外一臺機器的IP,再下一跳才是網關的內網IP;正常情況是路由跟蹤執行后的輸出第一條應該是默認網關地址,由此判定第一跳的那個非網關IP 地址的主機就是罪魁禍首。

問題又出來了,由于網內的主機IP地址有的是通過DHCP自動獲取來的,怎么找出這個主機又是一個難題,幾十個機器,挨個用 ipconfig/all查非累死不可,怎么辦?得走捷徑才行。突然之間冒出一個念頭:設置一個與查出來的中毒主機相同的IP地址,然后……,接下來,找一臺無法上網的客戶端機器,查一下其自動獲取的IP地址,沒有那么幸運-這臺機器不是要揪出來的那個IP,然后把這個主機的“自動獲取IP地址”取消,手動設置機器的IP與有病毒的那個IP相同,設置生效后就會有人叫嚷道:“我的IP地址怎么跟別人沖突了呢?”,殊不知,我要找的就是你呢!把他的主機隔離網絡,其他的機器上網立馬就順暢了。

簡單總結一下,其主要步驟有兩步:1、運行 tracert –d www.163.com 找出作崇的主機IP地址。 2、設置與作崇主機相同的IP,然后造成IP地址沖突,使中毒主機報警然后找到這個主機。

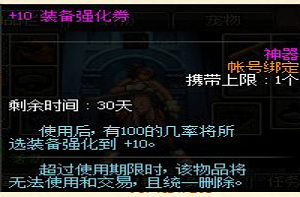

DNF每日簽到送豪

DNF每日簽到送豪 lol7月神秘商店

lol7月神秘商店 LOL黑市亂斗怎么

LOL黑市亂斗怎么 LOL英雄成就標志

LOL英雄成就標志 騎自行車的正確

騎自行車的正確 在校大學生該如

在校大學生該如 微信朋友圈怎么

微信朋友圈怎么